Hashcat-stöd i Metasploit

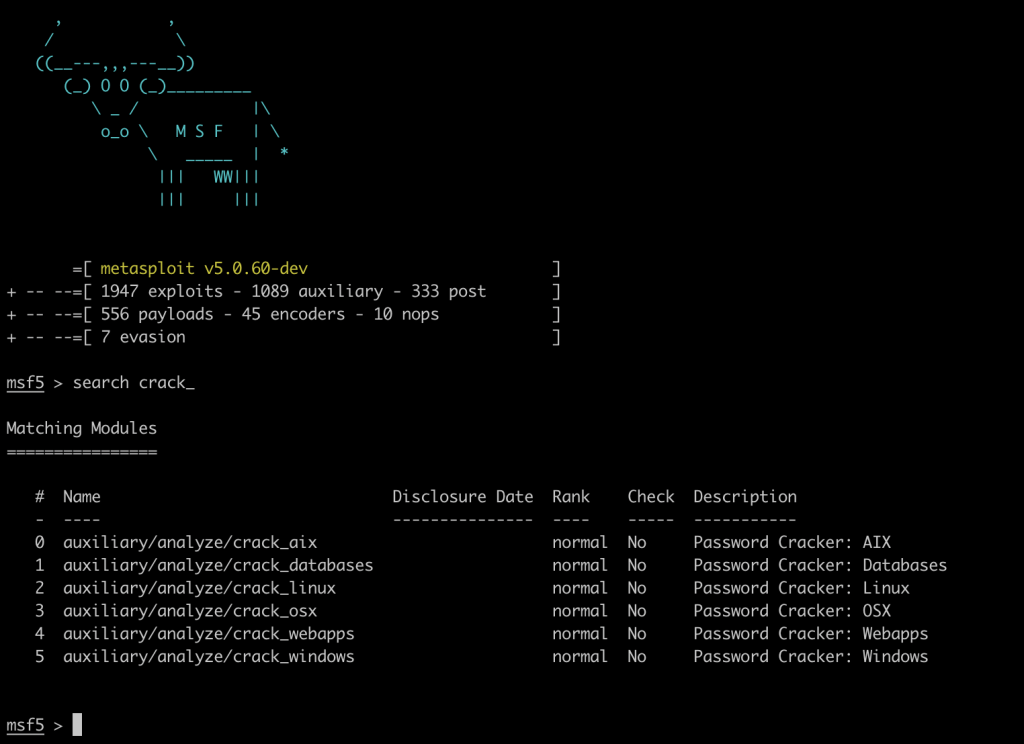

Den senaste versionen av Metasploit med versionsnummer 5.0.60 innehåller stöd för att knäcka hashar direkt med hashcat.

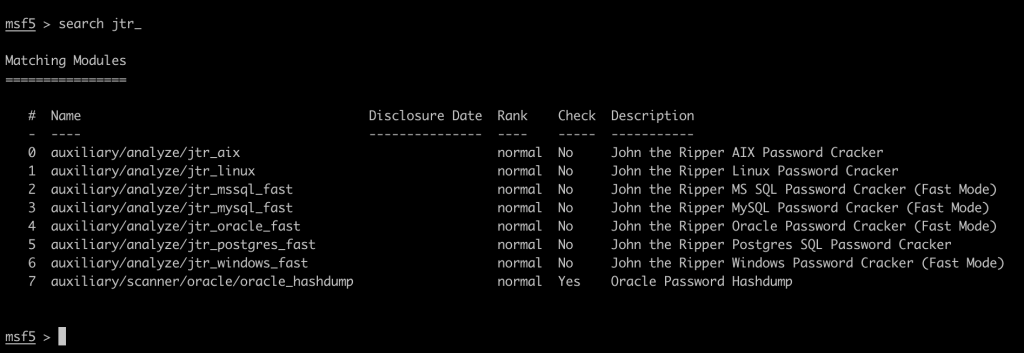

Stödet för knäckning i MSF var tidigare via John the Ripper:

Den senaste versionen kan erhållas via kommandot msfupdate alternativt om du kör Kali Linux så ska det räcka med apt upgrade.

När du uppgraderat så ska det se ut enligt följande vid en sökning på crack_

Ovan moduler såsom auxiliary/analyze/crack_linux stödjer nu både John the Ripper samt hashcat. Har dock försökt att använda hashcat utan framgång.

Förutom hashcat-stödet så finns även nedan nya moduler samt en förbättrad BlueKeep-exploit.

- Xorg X11 Server Local Privilege Escalation av Narendra Shinde och Zack Flack som utnyttjar CVE-2018-14665

- Bludit Directory Traversal Image File Upload Vulnerability av sinn3r och christasa, som utnyttjar CVE-2019-16113

- Pulse Secure VPN Arbitrary File Disclosure av wvu, Alyssa Herrera, Justin Wagner, Meh Chang, och Orange Tsai, som utnyttjar CVE-2019-11510

- Pulse Secure VPN Arbitrary Command Execution av wvu, Meh Chang, och Orange Tsai, som utnyttjar CVE-2019-11539

- CMS Made Simple Authenticated RCE via object injection av Daniele Scanu, som utnyttjar CVE-2019-9055

- FreeSWITCH Event Socket Command Execution av bcoles

- FusionPBX Command exec.php Command Execution av bcoles

- FusionPBX Operator Panel exec.php Command Execution av Dustin Cobb och bcoles, som utnyttjar CVE-2019-11409

- Windows Escalate UAC Protection Bypass (Via dot net profiler) av Stefan Kanthak, Casey Smith, och bwatters-r7

- Windows Escalate UAC Protection Bypass (Via Shell Open Registry Key) av bwatters-r7 och enigma0x3

- Android Gather Dump Password Hashes for Android Systems av h00die och timwr

Gällande sista punkten står det följande: ”This adds a new module to gather PIN/passcode hashes from a root session on an Android device. This also adds an auxiliary module to crack hashes gathered from an Android device using hashcat”