Cure53 granskar Mozilla VPN

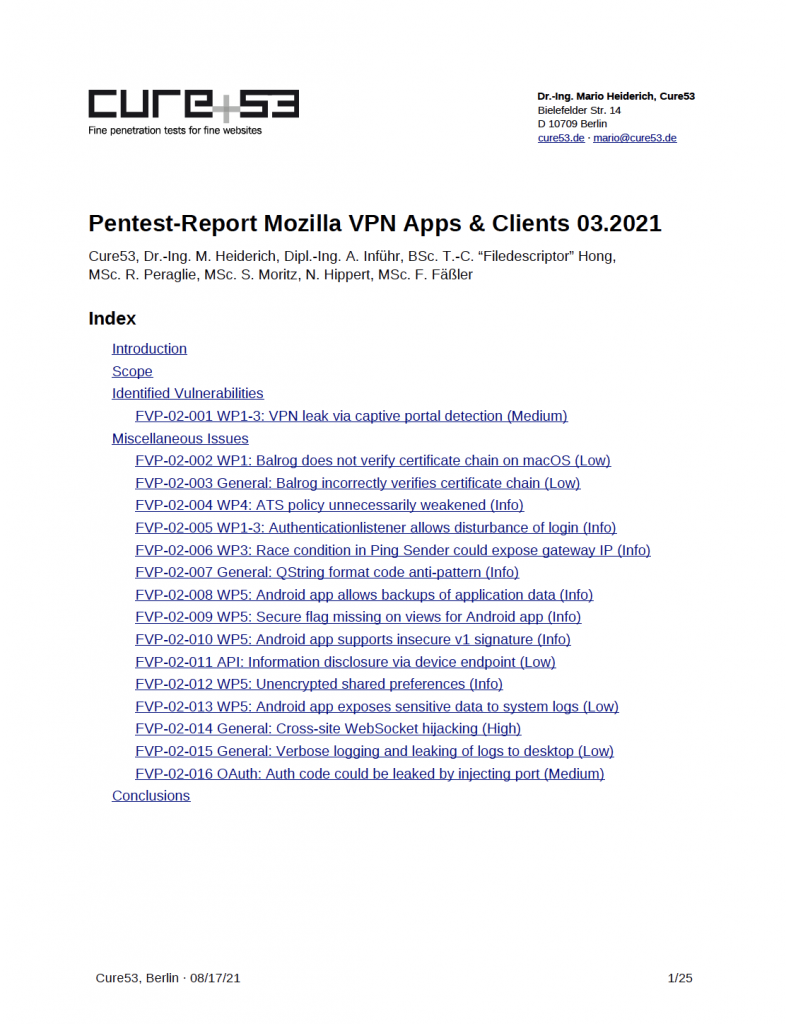

Cure53 har fått förtroendet av Mozilla att penetrationstesta deras relativt nya VPN-tjänst som tidigare gick under namnet Firefox Private Network. Granskningen som genomfördes av Cure53 resulterade i en rapport på 25 sidor som innehöll en hel del intressant. Totalt allokerades 25 dagar som delades på 7 konsulter från Cure53.

Jag tycker det alltid är intressant att läsa dessa offentliga granskningsrapporter som släpps från en mängd olika företag såsom Cure53, PwC, TrailOfBits, X41-D-Sec, NCC Group, iSEC för att nämna några.

Just denna nya rapport från Cure53 pekar på ett antal brister som jag tror återfinnes hos många andra VPN-leverantörer. De två brister som är klassificerade som ”Medium” är följande:

- Captive-portal är som oftast utanför själva VPN-skyddet och kan användas för att av-anonymisera användare och exfiltrera information.

- Ett API som exponeras tar ett port-nummer som argument. Men kan även ta andra icke numeriska argument och öppnar således upp för att läcka information. Detta via img src tagg, dock så skyddar CSP-policyn mot detta.

Övriga brister är klassificerade med en allvarlighetsgrad på Low eller Info. Men ändå en omfattande rapport med många findings. Enbart en av sårbarheterna är möjlighet att utnyttja, och det är den första ovan.

Rapporten ifrågasätter också Mozillas val av Qt5 och C++ eftersom det finns mycket säkrare alternativ nuförtiden såsom Rust, som bl.a. används av Mullvad som Mozilla VPN-infrastrukturen använder sig av.

Hela rapporten finner du här: