Så penetrationstestar du Internet of Things

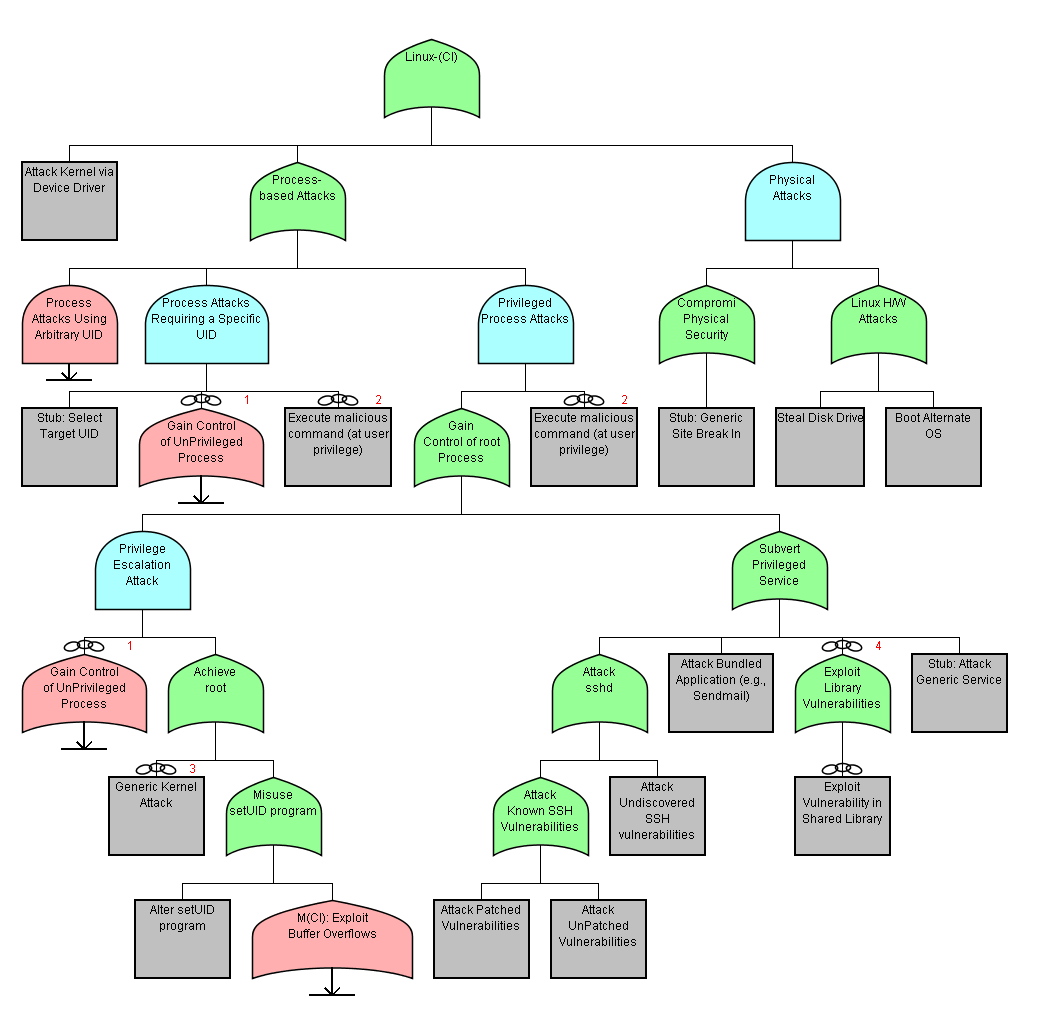

Vid penetrationstest av IoT (Internet of Things) så kan det skilja sig otroligt mycket beroende vilken typ av enhet det är. Men generellt kan man skriva att skapa ett attack-träd kan vara en bra idé för att se vad det finns för olika angreppsvinklar.

Det gäller även lägga mycket tid på att läsa dokumentation och förstå sig på systemet och vilka ytor som kan vara öppna för attack, såväl klient som server-attacker. Glöm inte heller man-i-mitten attacker mot svaga eller obefintliga krypton.

En annan bra inväg kan vara att analysera firmware-avbilden och då finns det verktyg såsom IDA Pro eller VirusTotal. Och finns inte firmware tillgänglig via CD-skiva eller från leverantörens hemsida så kan löstagbart media försöka att identifieras och kopieras. Eller så får du gå direkt mot hårdvara om JTAG finnes tillgängligt.

Och när du väl fått tag på en firmware så rekommenderas även binwalk som kan analysera och extrahera ut filer.

Som vanligt när det gäller säkerhet så kan vi lära oss av historien, för misstag som uppdagats tidigare i andra mjukvaror eller enheter kommer troligtvis att hittas igen.

Behöver ditt företag hjälp med säkerheten i IoT? Kontakta Triop AB >

Checklista vid säkerhetsgranskning av IoT

- Kör Nmap, OpenVAS eller Nessus för att få en överblick

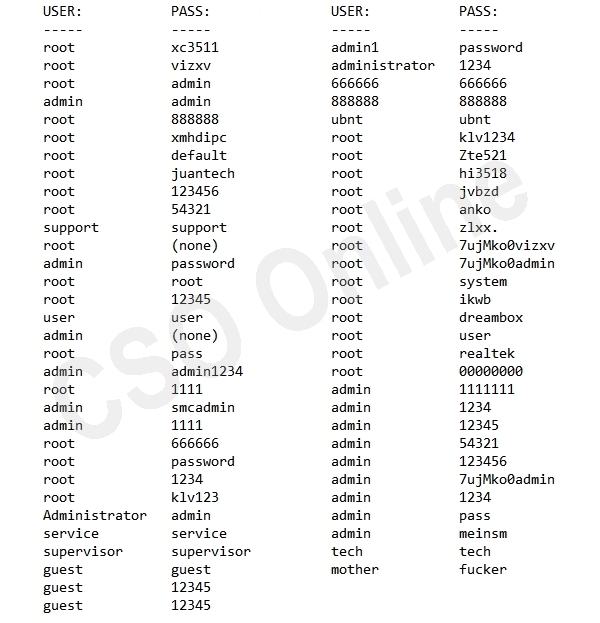

- Analysera firmware efter bakdörrar såsom sökvägar på inbyggd webbserver, logiska missar eller standardlösenord (se bild nedan)

- Hur kommunicerar enheten, är det möjligt för klient eller server-side attacker? injicera innehåll i betrodda kanaler?

- Finns det något sätt att unika identifiera dessa enheter på Internet med hjälp av Censys eller Shodan?

- Forcera mappstrukturen, filer och lösenord på tillgängliga tjänster.

- Hur läses konfigurationsfiler in eller firmware-uppdateringar?

- Gränssnitt såsom WiFi, bluetooth eller liknande som kan användas.

- Avslöjar html-källkoden eller någon typ av headers information om underliggande mjukvara.

- Följer det med någon mjukvara? Analysera hur den kommunicerar med enheten.

- Finns det någon lista med licenser såsom denna som kan avslöja vilka mjukvaror som används.

- Om du passivt lyssnar på nätverkstrafiken under ett dygn från enheten. Avslöjar det något av intresse?

- Loggfiler eller debug-inställningar som kan ge information.

Attackträd

Här är ett exempel på ett attack-träd för Linux:

Vidare läsning

OWASP har som vanligt en uppsjö med bra dokumentation: owasp.org/index.php/OWASP_Internet_of_Things_Project

Standardlösenord

Följande bild är från CSO Online och visar på de standardlösenord som Mirai-botnätet använde. Och bör vara ett minimum gällande de lösenord och användarnamn som du testar.